Esteganografía y Técnica UFS

Esteganografía y Técnica UFS

UFS (Unallocated File Space). Podríamos definirlo como el «Espacio designado para almacenamiento de ficheros, no ocupado». Este espacio para ficheros se representaría por una serie de sectores adyacentes segmentados de tal forma que, cuando se crea o copia un archivo, van ocupando aquellos espacios que vayan precisando. De igual forma, cuando un archivo se borra, se libera el espacio que ocupaba (en teoría), para poder así albergar nuevos archivos. Pero veamos qué significa esto, cómo funciona y la trascendencia que tiene en la informática forense; aunque los que nos dedicamos a esto de la forense informática, ya sabemos la gran importancia de estos espacios -en teoría-, no ocupados. Vamos al lío.

UFS (Unallocated File Space). Podríamos definirlo como el «Espacio designado para almacenamiento de ficheros, no ocupado». Este espacio para ficheros se representaría por una serie de sectores adyacentes segmentados de tal forma que, cuando se crea o copia un archivo, van ocupando aquellos espacios que vayan precisando. De igual forma, cuando un archivo se borra, se libera el espacio que ocupaba (en teoría), para poder así albergar nuevos archivos. Pero veamos qué significa esto, cómo funciona y la trascendencia que tiene en la informática forense; aunque los que nos dedicamos a esto de la forense informática, ya sabemos la gran importancia de estos espacios -en teoría-, no ocupados. Vamos al lío.

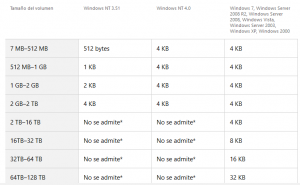

Los sistemas operativos como windows, por ejemplo, asignan un espacio determinado en los dispositivos de almacenamiento (como discos duros, pendrives, etc.), dividido en «sectores», o porciones de disco, llamados «cluster». Cada vez que se crea o se copia un archivo en un disco duro, éste se guarda en uno o más cluster, dependiendo de su tamaño. Por ejemplo, en un sistema de almacenamiento «NTFS» para Windows 7, cada cluster ocuparía 4Kb (Fuente: Microsoft). Así pues, un fichero de 1Kb de tamaño ocuparía un cluster completo (aunque en realidad quedarían 3Kb libres), un fichero de 6Kb ocuparía 2 cluster (quedando 2Kb del segundo cluster libres), etc. Creo que se entiende bien con esta explicación.

Los sistemas operativos como windows, por ejemplo, asignan un espacio determinado en los dispositivos de almacenamiento (como discos duros, pendrives, etc.), dividido en «sectores», o porciones de disco, llamados «cluster». Cada vez que se crea o se copia un archivo en un disco duro, éste se guarda en uno o más cluster, dependiendo de su tamaño. Por ejemplo, en un sistema de almacenamiento «NTFS» para Windows 7, cada cluster ocuparía 4Kb (Fuente: Microsoft). Así pues, un fichero de 1Kb de tamaño ocuparía un cluster completo (aunque en realidad quedarían 3Kb libres), un fichero de 6Kb ocuparía 2 cluster (quedando 2Kb del segundo cluster libres), etc. Creo que se entiende bien con esta explicación.

Como hemos dicho antes, cuando borramos un archivo, este espacio UFS queda libre, pudiendo así almacenarse nuevos archivos en ese área no ocupada. Pero esto no es realmente así: lo que queda libre es «el puntero», o la coordenada de ese cluster, dejando por tanto la información «tal cual», que será sobrescrita con el primer fichero que se asigne a ese cluster vacío, según marca la «tabla de cluster» o «MFT» (Master File Table, o tabla maestra de ficheros). A mis alumnos de DTIF les digo «que es como una biblioteca». Si eliminas la ficha de un libro en el archivo general, es como si eliminaras el libro; pero éste seguirá estando «en algún estante de alguna estantería». Ojo!: esto no sería así, en el caso de que formateáramos el pendrive. La única forma de encontrar información, una vez formateado, será mediante el uso de técnicas de «Carving Data», perdiéndose en muchos casos los nombres originales de los archivos, por lo que esta opción de enviar información únicamente será válida si, simplemente, borramos los ficheros, sin formatear la unidad de almacenamiento.

Como hemos dicho antes, cuando borramos un archivo, este espacio UFS queda libre, pudiendo así almacenarse nuevos archivos en ese área no ocupada. Pero esto no es realmente así: lo que queda libre es «el puntero», o la coordenada de ese cluster, dejando por tanto la información «tal cual», que será sobrescrita con el primer fichero que se asigne a ese cluster vacío, según marca la «tabla de cluster» o «MFT» (Master File Table, o tabla maestra de ficheros). A mis alumnos de DTIF les digo «que es como una biblioteca». Si eliminas la ficha de un libro en el archivo general, es como si eliminaras el libro; pero éste seguirá estando «en algún estante de alguna estantería». Ojo!: esto no sería así, en el caso de que formateáramos el pendrive. La única forma de encontrar información, una vez formateado, será mediante el uso de técnicas de «Carving Data», perdiéndose en muchos casos los nombres originales de los archivos, por lo que esta opción de enviar información únicamente será válida si, simplemente, borramos los ficheros, sin formatear la unidad de almacenamiento.

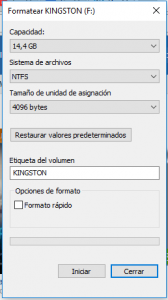

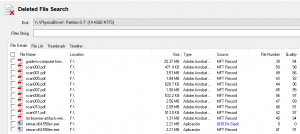

Vamos a aprovechar por tanto esta característica, para enviar información a través de un pendrive, invisible al hacer un listado del contenido de este dispositivo. Lo que hemos hecho para este experimento ha sido formatear el pendrive, copiar una serie de ficheros y después borrarlos. De esta forma, al hacer un listado del directorio del pendrive -ya sea desde la ventana de windows, o desde el entorno de comandos (CMD), del sistema-, no se mostrará nada en absoluto. Sin embargo, si el destinatario es conocedor de que en el pendrive que se le entrega hay información y ejecuta alguna herramienta de recuperación de archivos borrados, como OsForensics, o incluso la gratuita «Recuva», por ejemplo, podrá obtener de nuevo la información que había en el dispositivo, antes de que esta fuera borrada. En la imagen siguiente mostramos un ejemplo de la información que puede recuperar OsForensics, en este caso, tras haber sido borrada del pendrive.

Vamos a aprovechar por tanto esta característica, para enviar información a través de un pendrive, invisible al hacer un listado del contenido de este dispositivo. Lo que hemos hecho para este experimento ha sido formatear el pendrive, copiar una serie de ficheros y después borrarlos. De esta forma, al hacer un listado del directorio del pendrive -ya sea desde la ventana de windows, o desde el entorno de comandos (CMD), del sistema-, no se mostrará nada en absoluto. Sin embargo, si el destinatario es conocedor de que en el pendrive que se le entrega hay información y ejecuta alguna herramienta de recuperación de archivos borrados, como OsForensics, o incluso la gratuita «Recuva», por ejemplo, podrá obtener de nuevo la información que había en el dispositivo, antes de que esta fuera borrada. En la imagen siguiente mostramos un ejemplo de la información que puede recuperar OsForensics, en este caso, tras haber sido borrada del pendrive.

Tal y como comentábamos antes, el hecho de eliminar la información del pendrive no significaba, necesariamente, que ésta se hubiera eliminado de forma definitiva, sino que, únicamente, se había eliminado su referencia en la tabla «MFT». Este es el principio básico de la recuperación forense de información de un dispositivo de almacenamiento. Como vemos, algo tremendamente sencillo, tanto de ocultar, como de recuperar.

Pero vamos a rizar el rizo: «Ser curioso no es una opción», que diría Marcos, un gran investigador de los chicos del foro del Conejo Blanco. Así pues vamos a mezclar las técnicas ADS y UFS, a ver qué pasa. Como recordaréis en el artículo anterior, en los sistemas operativos con formato NTFS podíamos ocultar información en la metadata de un archivo. Entonces: si tenemos un archivo con metadata asociada, ¿se borrará ésta si eliminamos el archivo que la referencia?. Vamos a probarlo..

Pero vamos a rizar el rizo: «Ser curioso no es una opción», que diría Marcos, un gran investigador de los chicos del foro del Conejo Blanco. Así pues vamos a mezclar las técnicas ADS y UFS, a ver qué pasa. Como recordaréis en el artículo anterior, en los sistemas operativos con formato NTFS podíamos ocultar información en la metadata de un archivo. Entonces: si tenemos un archivo con metadata asociada, ¿se borrará ésta si eliminamos el archivo que la referencia?. Vamos a probarlo..

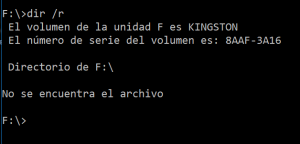

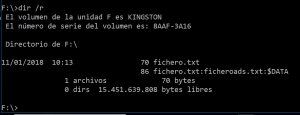

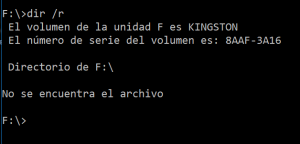

Hemos creado un fichero y lo hemos llamado «fichero.txt». A este fichero le hemos asociado una metadata llamada «ficheroads.txt». Como vemos en el listado de la imagen anterior, si ejecutamos el comando «dir /r», se nos muestran, tanto el fichero, como su añadido. Lo que hemos hecho después ha sido eliminar el fichero «fichero.txt». Como es lógico, o debería, al eliminar este archivo, se pierde también el puntero hacia su metadata. De hecho, si hacemos de nuevo un listado con el comando «dir /r», se nos mostrará un directorio «limpio». Como vemos, la información existente en el fichero metadata se habría perdido también. Es más, ni siquiera aparecería el fichero «ficheroads.txt», con las herramientas de recuperación forense de ficheros..

Hemos creado un fichero y lo hemos llamado «fichero.txt». A este fichero le hemos asociado una metadata llamada «ficheroads.txt». Como vemos en el listado de la imagen anterior, si ejecutamos el comando «dir /r», se nos muestran, tanto el fichero, como su añadido. Lo que hemos hecho después ha sido eliminar el fichero «fichero.txt». Como es lógico, o debería, al eliminar este archivo, se pierde también el puntero hacia su metadata. De hecho, si hacemos de nuevo un listado con el comando «dir /r», se nos mostrará un directorio «limpio». Como vemos, la información existente en el fichero metadata se habría perdido también. Es más, ni siquiera aparecería el fichero «ficheroads.txt», con las herramientas de recuperación forense de ficheros..

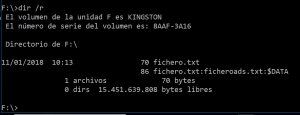

Pero, ¿qué pasaría si recuperamos el fichero «fichero.txt» y lo volvemos a poner en el pendrive? ¿ se recuperaría también su fichero asociado con la metadata?.. En toda práctica forense se recomienda encarecidamente restaurar los archivos «en un dispositivo de almacenamiento diferente a aquel del que se está recuperando», por lo que nunca se nos ocurriría grabar de nuevo la información recuperada, en su dispositivo original. Pero, como decimos, ¿qué ocurre si volvemos a copiar el archivo original, en su dispositivo original?. Pues ocurre que, efectivamente, al recuperar el fichero, se recupera también su archivo de metadata asociado.

Pero, ¿qué pasaría si recuperamos el fichero «fichero.txt» y lo volvemos a poner en el pendrive? ¿ se recuperaría también su fichero asociado con la metadata?.. En toda práctica forense se recomienda encarecidamente restaurar los archivos «en un dispositivo de almacenamiento diferente a aquel del que se está recuperando», por lo que nunca se nos ocurriría grabar de nuevo la información recuperada, en su dispositivo original. Pero, como decimos, ¿qué ocurre si volvemos a copiar el archivo original, en su dispositivo original?. Pues ocurre que, efectivamente, al recuperar el fichero, se recupera también su archivo de metadata asociado.

Como acabamos de comprobar, con esta combinación de técnicas podríamos pasar información de forma completamente invisible -incluso para algunas herramientas forenses-, sin que nadie se percatase de que, en verdad, la información importante no es la recuperada, sino la que estaba asociada a ésta.

En el siguiente artículo nos meteremos ya con la manera de ocultar información en redes sociales, empezando por Twitter.

Como siempre ocurre en informática, todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Tïtulo Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios