Esteganografía y Técnica ADS

Esteganografía y Técnica ADS

En el artículo anterior os expliqué cómo se puede hacer esteganografía utilizando la sencilla técnica de EOF. Hoy os hablaré de otra técnica de ocultación de información: la técnica ADS (Alternate Data Streams). ADS, más que una tecnología es, en verdad, una característica de los sistemas de archivo «NTFS»(New Technology File System), utilizado a partir de «Windows NT», allá por el año 93, para solucionar los problemas de gestión que precisaban los nuevos dispositivos de almacenamiento masivo, capaces de redireccionar particiones de gran tamaño.

En el artículo anterior os expliqué cómo se puede hacer esteganografía utilizando la sencilla técnica de EOF. Hoy os hablaré de otra técnica de ocultación de información: la técnica ADS (Alternate Data Streams). ADS, más que una tecnología es, en verdad, una característica de los sistemas de archivo «NTFS»(New Technology File System), utilizado a partir de «Windows NT», allá por el año 93, para solucionar los problemas de gestión que precisaban los nuevos dispositivos de almacenamiento masivo, capaces de redireccionar particiones de gran tamaño.

La caracterísitca de «ADS», es que permite almacenar «metainformación»; información más allá de la información, o información de la información, sin necesidad de tener que generar un nuevo fichero de almacén, en muchos casos. De esta forma se puede averiguar cuándo se ha utilizado un fichero, de dónde provenía, o a dónde ha ido, entre otras cosas. De hecho, esta característica de NTFS es muy interesante para la comunidad forense informática. Sin embargo, ADS puede ayudarnos también a ocultar mucha información, añadiéndola como metainformación de un archivo. Pero veamos cómo se hace esto.

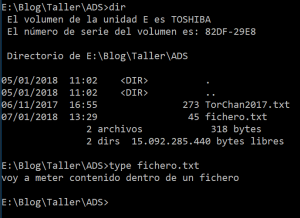

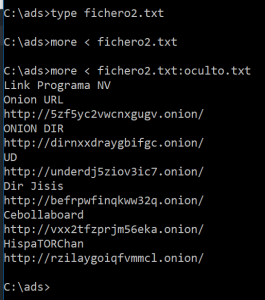

En primer lugar, vamos a acceder al entorno de línea de comandos de windows, a través de «Cmd» y vamos a crear un simple fichero de texto:

Con el comando «echo» he escrito una frase y la he redirigido a un nuevo fichero, llamado «fichero.txt», en este caso. Si hacemos un listado del directorio (comando DIR), veremos que, efectivamente, el fichero se ha creado. Si, además hacemos un «Type» (visualizar el contendido del fichero), nos reproducirá la cadena que hemos insertado. Hasta aquí, fácil y conocido por todos.

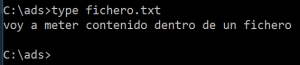

A partir de ahora es donde viene el pequeño truco que va a permitir que nuestra información pase desapercibida. Lo que vamos a hacer a continuación es escribir «en las propiedades» del archivo que hemos generado. ¿Y cómo se hace esto?. No puede ser más fácil: utilizando el símbolo «dos puntos» (:).

La sintaxis es exactamente igual a la que hemos empleado antes, pero con el añadido de los «:», más el lugar (el nombre), en el que voy a guardar esa «metainformación». En mi caso voy a ocultarla tras el nombre «oculto» (qué original!).

Con esto, lo que hemos conseguido es añadir información al fichero «fichero.txt», pero en la parte que define sus metadatos. Para los que no controlen demasiado «los filtros y las redirecciones del viejo Ms/Dos», deciros que un solo símbolo «mayor que» (>) escribe (o crea) contenido en un archivo de destino, cargándose el contenido que pudiera haber en éste, en caso de que hubiera algo. Sin embargo el doble «mayor que» (>>) permitía añadir datos al final del archivo, en caso de que existiera, respetando los ya existentes. En teoría, al poner un solo «mayor que», deberíamos haber perdido la información previa; pero no es este el caso, al haber escrito «más allá», del archivo existente. Pero veamos cómo queda nuestro «fichero.txt» (y si se ve la nueva información), al hacer un type…

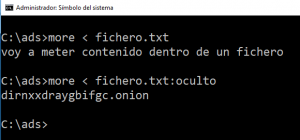

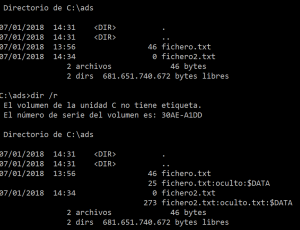

Como vemos, al pedir que se nos visualice el contenido del fichero, tan solo se nos muestra eso: el contenido del fichero. Pero veamos cómo podríamos visualizar lo que hay «más allá de nuestro fichero «fichero.txt». Para hacerlo, utilizaremos el comando de Ms/dos «more» (más). El comando More permite (al igual que «type»), visualizar el contenido de un archivo. Como veremos en la imagen siguiente, no se visualizará lo mismo si lo ejecutamos sobre el fichero, que si lo ejecutamos sobre su «añadido».

La imagen habla por sí misma. Tan solo cuando le pedimos que lea «más allá», es cuando nos muestra la información que hemos ocultado. Ya que se trata de comandos «similares», podríamos pensar que con «type» saldrá igual, pero lo cierto es que este último no es capaz de visualizar más allá del final de fichero.

De la misma manera, estas instrucciones tan solo funcionarán en sistemas de archivos «NTFS», pues otros como el clásico «Fat32», no utilizan la caracterísitica «ADS».

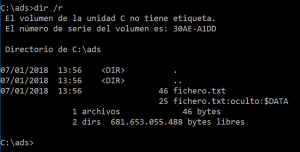

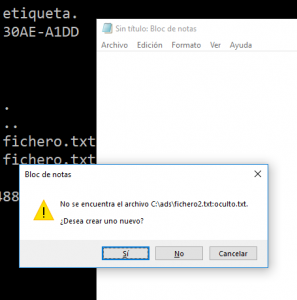

Como veis hemos introducido metainformación (que podría viajar en un pendrive, sin mayor problema), de una forma realmente sencilla, e invisible a los ojos de quien no lo sepa, o de quien no sea curioso. Por suerte para la comunidad forense, a partir de Windows Vista, al comando «DIR» se le añadió el parámetro «/R», de tal forma que permitiera hacer un listado «también», de los añadidos a los ficheros..

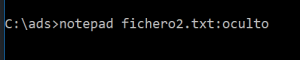

Estos pasos tan manuales que hemos explicado podríamos haberlos realizado también con un editor de texto, como notepad, ejecutando, por ejemplo «notepad fichero.txt:oculto»

Una vez ejecutado el comando, se abre la ventana del procesador de textos «NotePad», preguntándonos si queremos crear el fichero «oculto».

Hemos guardado la información que nos ha parecido y después hemos guardado nuestro fichero. Veamos qué aparece tras hacer un listado normal y otro con el parámetro «/r». Como podemos ver en la imagen siguiente, se ha generado un «fichero2.txt» vacío de información (tamaño 0), más otro oculto de 273 bytes.

Veamos ahora, desde la ventana de comandos de Ms/dos, qué es lo que se visualiza, en función de la instrucción que le demos. Como vemos en la imagen siguiente, un simple «type» o «more» no muestran nada (recordemos que no pusimos nada en el «fichero2.txt». Únicamente si ejecutamos el comando «more», sobre la parte añadida veremos qué contiene en realidad. En nuestro caso no se trata ya de una simple frase, sino de varias líneas que contienen direcciones «.onion», que podrían viajar de forma prácticamente invisible, si no se sabe buscar.

En el siguiente artículo os explicaré qué es y en qué consiste la técnica UFS

Como siempre ocurre en informática, todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Tïtulo Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios