El Silencio De La Prueba

¿Qué sucede cuando sabemos que algo raro está pasando, pero no sabemos de qué se trata?¿Qué pasa cuando tras la búsqueda de pruebas sólo encontramos silencio y respuestas negativas?. Pues entonces tenemos que tirar de imaginación.

Hace algún tiempo, una cliente –a través de su abogado-, se puso en contacto con nosotros, para que buscáramos pruebas que inculparan a su ex pareja, por presunto acoso y posible incumplimiento del artículo 18 de la Constitución Española.

Hace algún tiempo, una cliente –a través de su abogado-, se puso en contacto con nosotros, para que buscáramos pruebas que inculparan a su ex pareja, por presunto acoso y posible incumplimiento del artículo 18 de la Constitución Española.

En concreto, la chica exponía que, tras una larga relación con un chico, y pese a haber comenzado ésta una nueva relación con otra persona, seguía encontrándose con su ex pareja en multitud de sitios y en multitud de ocasiones, a pesar de que ésta había cambiado sus hábitos sociales y ya no se movía por los mismos sitios que cuando salía con su ex novio. De hecho, se alarmó cuando –por segunda vez-, se encontró con éste en un restaurante de una ciudad distinta a la residencia habitual de ambos, lo que la hizo sospechar de que su ex pudiera estar leyendo -de alguna forma-, sus conversaciones de whatsapp, teniéndola así controlada. No encontraba otro razonamiento.

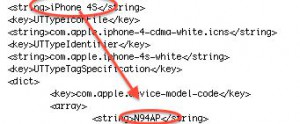

Para buscar posibles pistas que nos llevaran a la averiguación del caso, la chica nos dejó su teléfono móvil, un Iphone de última generación. Como es precedente, lo primero que hicimos fue clonar todos los elementos del móvil, tarjetas, ram, contenidos, datos, etc. Todo.

Posteriormente embalamos el móvil y generamos un documento de Cadena de Custodia. Generamos igualmente una cadena HASH (SHA1), para todos los ficheros de imagen de datos que habíamos generado, tras la extracción de los datos. De igual forma se precintaron todos esos datos maestros y se generó su correspondiente documento de “Salvaguardia de Evidencias Digitales”. Todo esto, antes siquiera de empezar a investigar si había algo en el móvil, o no.

Una vez salvaguardada la información procedimos a buscar información, programas, posibles redirecciones de correo… …Nada. No encontramos nada. ¡¡El móvil estaba limpio!.

Y aquí llegó la gran pregunta: ¿Cómo es posible que si el móvil no había sufrido ningún tipo de JailBreak, ni tenía instaladas aplicaciones de dudosa procedencia (recordemos el eficiente sistema de seguridad de aplicaciones de Apple), ni estaba enviando datos a ningún sitio, el sospechoso estuviera tan bien informado sobre la vida de su ex pareja?. Estábamos ante un paradigma sobre el que era difícil hallar una respuesta.

Y aquí llegó la gran pregunta: ¿Cómo es posible que si el móvil no había sufrido ningún tipo de JailBreak, ni tenía instaladas aplicaciones de dudosa procedencia (recordemos el eficiente sistema de seguridad de aplicaciones de Apple), ni estaba enviando datos a ningún sitio, el sospechoso estuviera tan bien informado sobre la vida de su ex pareja?. Estábamos ante un paradigma sobre el que era difícil hallar una respuesta.

Por otra parte, no se había producido difusión pública alguna de información íntima de la chica, ni se había usado información alguna que atentase contra su honor, o su imagen pública. O al menos, no se encontró nada de información en internet, ni su círculo de amigos lo denunció. En consecuencia, tampoco se pudo encontrar ninguna pista por esa vía.

Es por tanto, que hubo que buscar otras evidencias, otros elementos de prueba que pudieran asociar estas casualidades con algún ilícito penal de la persona que tan de cerca estaba siguiendo a su ex pareja y su nuevo acompañante.

Fue entonces cuando se encendió la bombilla: si su ex pareja trabajaba en una tienda de telefonía móvil y, por tanto, tenía acceso al sistema de altas de telefonía de la empresa, el razonamiento más sencillo es que éste hubiera pedido un duplicado de la tarjeta SIM de su compañera -a espaldas de ésta-, para después insertar la tarjeta en algún teléfono que él tuviera. Y “Voila”: en ese supuesto, ya recibiría la misma información que le llegaba a su ex. Podríamos estar entonces ante una Usurpación de Identidad, o de Estado Civil.

La obtención de la prueba no podía ser más sencilla: la afectada pidió a su compañía telefónica una copia de todos los contratos firmados por ella, o en su nombre. Y aquí fue donde –por fin-, obtuvimos resultados. Efectivamente, habían duplicado su tarjeta. En concreto, el trabajador de la compañía móvil, con número de usuario “X-xxxx-xx” había solicitado en su nombre un duplicado de la sim de ésta, pero había cambiado el número de cuenta, para que las facturas del sobrecoste de esta segunda tarjeta no le llegaran a la chica y, por tanto, ésta siguiera viviendo en la ignorancia.

El siguiente paso fue más sencillo aún: se solicita al Juez que –ante las evidencias encontradas-, pida al banco oficialmente por un lado, los datos del dueño de la cuenta que aparecía en el contrato y, por otro -a la empresa de telefonía-, los datos del usuario “X-xxxx-xx”, que había solicitado ese duplicado.

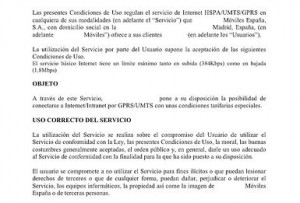

La pregunta que viene ahora es la siguiente: ¿Y todo esto para qué sirve y, sobre todo, cómo incrimina al infractor?. Pues muy sencillo: para la obtención del duplicado de la tarjeta hay que firmar (en este caso electrónicamente) unas “Condiciones Generales de la Contratación”, o un documento de contrato, en el que se establecen las condiciones de uso, pertenencia, etc., de esa tarjeta sim.

La pregunta que viene ahora es la siguiente: ¿Y todo esto para qué sirve y, sobre todo, cómo incrimina al infractor?. Pues muy sencillo: para la obtención del duplicado de la tarjeta hay que firmar (en este caso electrónicamente) unas “Condiciones Generales de la Contratación”, o un documento de contrato, en el que se establecen las condiciones de uso, pertenencia, etc., de esa tarjeta sim.

Según la doctrina del Tribunal Supremo, la usurpación del estado civil tiene que producirse en la completa identidad de la persona afectada, por lo que este hecho delictivo no puede ser aplicado a la usurpación de identidad en internet, ni en la de las comunicaciones en general.

Sin embargo, había un contrato; ya teníamos un documento contractual. Recordamos que, para que este tipo de contratos tenga validez, alguien debe firmarlo. Evidentemente, la chica no lo firmó. ¿Quién lo firmó entonces?; pues el trabajador de la tienda de telefonía móvil que, a través de su número de usuario y clave personal de acceso a la base de datos de altas perteneciente a este proveedor, validó el contrato. Recordamos en este momento que el uso de un nombre de usuario, más una clave de acceso, se considera como un modelo de firma electrónica –de hecho es el más sencillo-, válido en este país. Así pues, no hace falta firmar con rúbrica nuestros contratos, cuando firmamos un documento electrónico. Con nuestro Nombre de usuario y clave, es suficiente.

Pues bien, según el “Código de Comercio”, aunque también lo contemplan otros códigos, como el Civil o el no menos importante de la “Ley de Servicios de la Sociedad de la Información”, cuando un usuario acepta las condiciones generales de un contrato (en este caso firmado a distancia), ofrecido por una empresa, para prestar un servicio determinado, y lo firma de forma electrónica, está firmando un contrato totalmente válido, por lo que entraríamos de lleno en una “Falsedad en Documento Mercantil”, al haber firmado un contrato en nombre de la chica y adoptando su “personalidad jurídica”, sin el consentimiento de ésta.

Pues bien, según el “Código de Comercio”, aunque también lo contemplan otros códigos, como el Civil o el no menos importante de la “Ley de Servicios de la Sociedad de la Información”, cuando un usuario acepta las condiciones generales de un contrato (en este caso firmado a distancia), ofrecido por una empresa, para prestar un servicio determinado, y lo firma de forma electrónica, está firmando un contrato totalmente válido, por lo que entraríamos de lleno en una “Falsedad en Documento Mercantil”, al haber firmado un contrato en nombre de la chica y adoptando su “personalidad jurídica”, sin el consentimiento de ésta.

Recordemos que este hecho es ya un ilícito penal. A mayores, se acreditó que la cuenta corriente sobre la que se cargaban las facturas de la sim duplicada pertenecía al infractor, lo que llevó a demostrar, ya sin ninguna duda, la maniobra del chico.

En conclusión, no nos ofusquemos en buscar la prueba cuando ésta no aparece de forma clara. Si estamos convencidos de que “algo pasa”, es “que algo pasa”, aunque no sepamos de qué se trata. Si nuestro cliente (en este caso la chica), nos dice que ha coincidido con su ex pareja en demasiados sitios, en demasiadas ocasiones, y aunque no hayamos encontrado prueba alguna que demuestre esta casualidad, hagámosle caso, pues es más que probable que tenga razón en su argumentación. Utilicemos entonces la imaginación y la capacidad de creatividad e investigación, para intentar llegar al final del problema.

En este caso, si bien la prueba pericial no sirvió para acreditar la manipulación del móvil de la chica, sí abrió el camino para la búsqueda de ilícitos en otros canales.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Vp. Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios