Descubriendo Claves de Correo

Una de las formas más comunes (y viejas, para qué negarlo) de ciberataque a una empresa, consiste en comprometer una cuenta de correo de algún cargo; primero adivinando su email (ya sea por redes sociales, la página corporativa, etc.) y segundo, su clave. Hay muchas formas de obtener la clave de correo de un usuario. Pueden comprarse en la DeepWeb, provenientes de bases de datos de perfiles de correo completos (user + password) obtenidos de entornos con poca o nula ciberseguridad, las cuales luego se prueban en otros entornos (porque el usuario muchas veces ni se molesta en cambiar la clave y pone la misma en todos los sitios/entornos en los que se registra) o también pueden obtenerse mediante la técnica de «MITM» (Man In The Middle) por la que un ciberatacante es capaz de comprometer las comunicaciones entre los canales de Entrada y Salida, de tal forma que -leyendo los paquetes de datos- llegue a encontrar y decodificar la tan ansiada clave de correo electrónico.

Una de las formas más comunes (y viejas, para qué negarlo) de ciberataque a una empresa, consiste en comprometer una cuenta de correo de algún cargo; primero adivinando su email (ya sea por redes sociales, la página corporativa, etc.) y segundo, su clave. Hay muchas formas de obtener la clave de correo de un usuario. Pueden comprarse en la DeepWeb, provenientes de bases de datos de perfiles de correo completos (user + password) obtenidos de entornos con poca o nula ciberseguridad, las cuales luego se prueban en otros entornos (porque el usuario muchas veces ni se molesta en cambiar la clave y pone la misma en todos los sitios/entornos en los que se registra) o también pueden obtenerse mediante la técnica de «MITM» (Man In The Middle) por la que un ciberatacante es capaz de comprometer las comunicaciones entre los canales de Entrada y Salida, de tal forma que -leyendo los paquetes de datos- llegue a encontrar y decodificar la tan ansiada clave de correo electrónico.

En el artículo de hoy os voy a poner un ejemplo de lo fácil que es capturar (y por ende comprometer) la clave de una cuenta de correo, una vez que -como atacantes- hemos conseguido capturar el tráfico de red de un ordenador. Vais a ver que es realmente fácil. Tan solo necesitamos -lógicamente- los ficheros con las capturas de tráfico de red (que podremos enviar a nuestra cuenta de correo electrónico debidamente camuflada y oculta a ojos de terceros) más un programa (en nuestro caso, WireShark) capaz de leer esos paquetes de datos.

En el artículo de hoy os voy a poner un ejemplo de lo fácil que es capturar (y por ende comprometer) la clave de una cuenta de correo, una vez que -como atacantes- hemos conseguido capturar el tráfico de red de un ordenador. Vais a ver que es realmente fácil. Tan solo necesitamos -lógicamente- los ficheros con las capturas de tráfico de red (que podremos enviar a nuestra cuenta de correo electrónico debidamente camuflada y oculta a ojos de terceros) más un programa (en nuestro caso, WireShark) capaz de leer esos paquetes de datos.

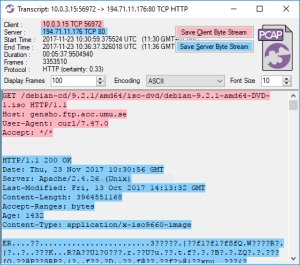

Normalmente, esos paquetes de datos, están compuestos por direcciones IP de entrada, de salida, protocolos y servicios que se han utilizado, etc. Se trata -en verdad- de una cantidad ingente de información infumable, a primera vista; pero si sabemos filtrarla y buscar por los términos que nos interesan, no nos será nada difícil encontrar lo que buscamos.

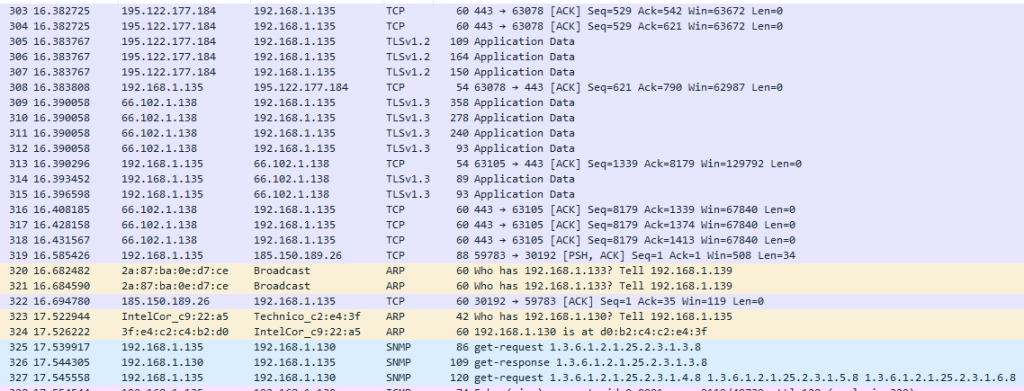

Como puede verse en la imagen anterior, hay un montón de datos aparentemente inservibles, o quizá no. En cualquier caso, y para este artículo (en el que estamos hablando de cómo conseguir la clave de una cuenta de correo electrónico) nos interesará filtrar y reproducir únicamente aquellas líneas del tráfico de red que hablen sobre los protocolos de correo electrónico; en nuestro caso, smtp.

Si utilizamos la aplicación gratuita «Wireshark» por ejemplo (hay más, aunque esta es realmente potente) no solo podremos capturar el tráfico de red, sino también analizarlo y filtrarlo. En nuestro caso, he utilizado la opción de «aplicar filtro de visualización», para pedirle a esta herramienta «que me muestre únicamente aquellas líneas en las que se detecte tráfico de correo» que viene representado por el campo «Protocol» cuyo contenido es «SMTP».

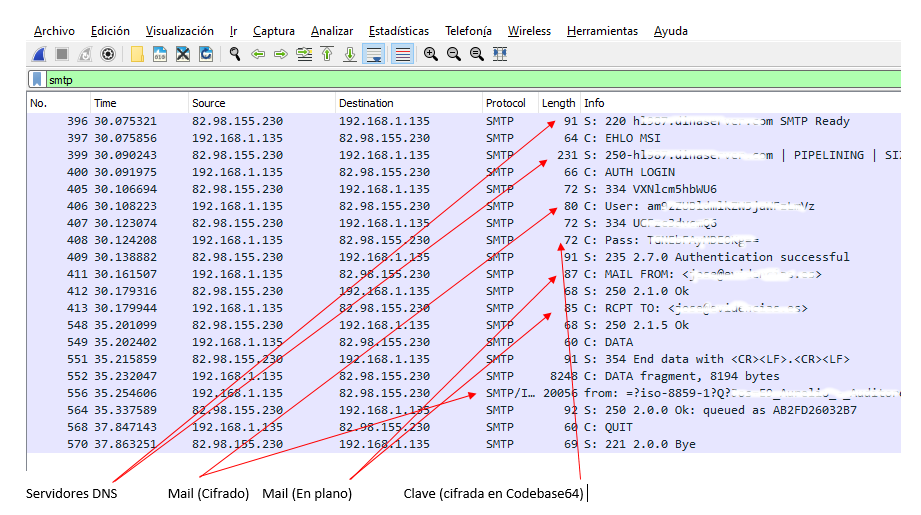

He ocultado algunos datos (que sois «mu malos») para que no os entre la tentación de enredar, que os conozco. Ahora sí, el tráfico de datos se ve perfecto -una vez filtrado por el término «Smtp»- permitiendo que, entre otras, aparezcan la línea «User», cifrada, y la línea «Pass», igualmente cifrada.

En el ejemplo anterior, la clave de cifrado (codificación) es «Base64» por lo que lo único que tenemos que hacer es buscar alguna herramienta «On Line» (página web) que permita codificar/decodificar este formato. No hace falta buscar demasiado, para encontrar alguna que lo haga.

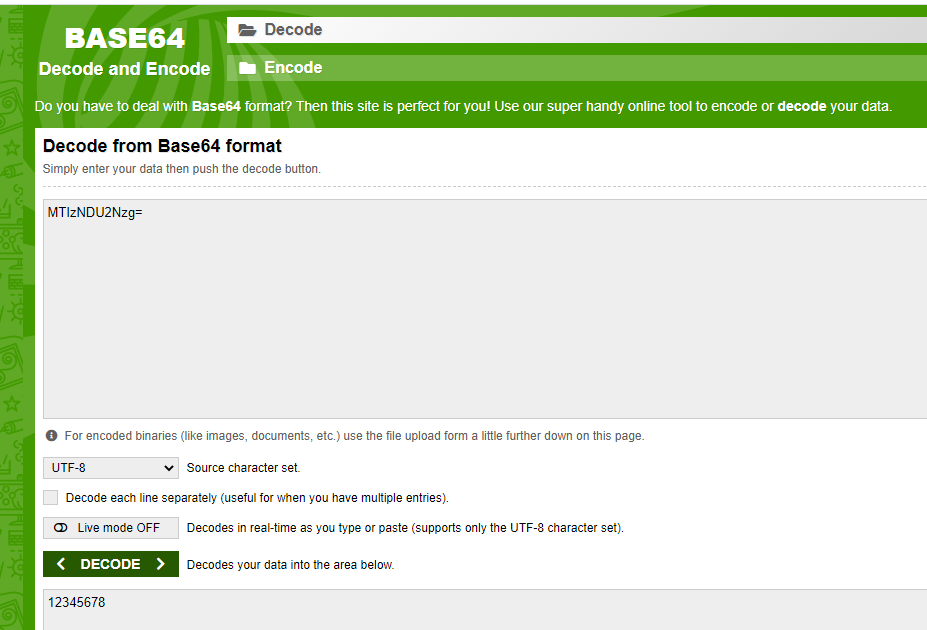

Así las cosas, suponiendo que el contenido de la línea «408» de la imagen (en la que se reproduce la «Pass») fuera «MTIzNDU2Nzg=» lo único que tendríamos que hacer sería acudir a esa página y «decodificar» esa combinación de letras, números y signos.

He aquí el resultado de decodificar la cadena anterior. De esta forma, traducimos el cifrado «MTIzNDU2Nzg=», de formato «Base64» a Ascii, resultando que la clave era «12345678». Como veis, fácil, fácil.

Como siempre ocurre en informática, todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Título Propio «Derecho Tecnológico e Informática Forense», impartido por la UnEx dtif.unex.es

Profesor en el «Máster de Abogacía Digital», impartido por la USAL

Profesor en el «Máster En Ciberseguridad», impartido por la USAL

Socio Fundador Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Prueba Electrónica – El Blog de Auditores y Peritos Informáticos

No hay comentarios