Cadena Custodia Vs Mismidad

Todos los profesionales que nos movemos en este mundo relacionado con la Justicia (FCSE, Jueces, Fiscales, Abogados, Peritos, etc.), sabemos ya de la trascendencia y el significado que tiene el término “Cadena de Custodia”, pero no está de más que repasemos de nuevo su definición:

Según el portal digital “La Ley”, “…La cadena de custodia es el nombre que recibe el conjunto de actos que tienen por objeto la recogida, el traslado y la custodia de las evidencias obtenidas en el curso de una investigación criminal que tienen por finalidad garantizar la autenticidad, inalterabilidad e indemnidad de la prueba…”.

Si nos acogemos a la definición ofrecida por la Wikipedia, podríamos definir la CdC como “…el procedimiento controlado que se aplica a los indicios materiales relacionados con el delito, desde su localización hasta su valoración por los encargados de su análisis, normalmente peritos, y que tiene por fin no viciar el manejo que de ellos se haga y así evitar alteraciones, sustituciones, contaminaciones o destrucciones…”.

Sigue diciendo Wikipedia que “…Desde la ubicación, fijación, recolección, embalaje y traslado de la evidencia en la escena del siniestro, hasta la presentación al debate, la cadena de custodia debe garantizar que el procedimiento empleado ha sido exitoso, y que la evidencia que se recolectó en la escena, es la misma que se está presentando ante el tribunal, o el analizado en el respectivo dictamen pericial…”.

Quisiera destacar aquí tres frases referenciadas más arriba y que considero esenciales en el proceso de elaboración de la Cadena de Custodia. Esto es:

- Ha de garantizarse la indemnidad de la prueba

- Han de evitarse alteraciones, sustituciones, contaminaciones o destrucciones, y

- La evidencia que se recolectó en la escena ha de ser la misma que se está presentando ante el tribunal.

En las tres definiciones expuestas anteriormente se llega a la misma conclusión: la cadena de custodia es necesaria no solo para dejar constancia sobre qué se ha hecho con la prueba (en nuestro caso, con la evidencia electrónica), y en qué manos ha estado, desde que se recolecta hasta que llega a manos de Su Señoría, sino que además ha de acreditar que lo que justamente llega al Juzgador –e incluso a la parte contraria, no nos olvidemos nunca-, ha de ser necesariamente lo mismo que lo que se recolectó en su día. Es decir: ha de acreditarse el denominado “principio de mismidad de la prueba”, del que no tantos profesionales (reconozco que muchos de ellos pertenecientes al ámbito de la pericial informática), son conocedores.

Por tanto, la cadena de custodia –al menos en informática- tiene la dificilísima misión de asegurar que la prueba que se presenta en el litigio es exactamente la misma que la obtenida en su día y de la que se extrajeron los datos relevantes presentados para el juicio en cuestión, de tal forma que permita a la parte contraria realizar sus propias pruebas –o incluso realizar las mismas que practicó el primer perito-, con la plena garantía de que “aquello con lo que trabaja es lo mismo que aquello que se intervino”.

En la imagen superior se puede observar el switch (arriba a la izquierda), del adaptador MMC/MSD, gracias al que se puede impedir la escritura en la tarjeta Micro SD

Llegados a este punto me atrevo a decir que (al menos en informática), “quizá ya no importa tanto –aunque sigue siendo un dato esencial-, quién ha custodiado la prueba, o dónde ha quedado ésta guardada, como el estar plenamente convencidos de que la prueba no ha sido alterada”, cosa por otra parte que puede ocurrir con suma facilidad. Doy un ejemplo: el mero hecho de introducir un disco duro, o un pendrive, en un puerto USB controlado por Windows altera la prueba sin remedio… A no ser que se tomen las debidas precauciones para garantizar la imposibilidad de escritura en estos dispositivos, como bloquear los puertos USB, o configurarlos mediante hardware (en aquellos dispositivos donde se pueda, claro), mediante switches, etc, como los que llevan los adaptadores de tarjetas MMC.

Volviendo al principio de mismidad, éste viene a decir que (tomado del Auto 2197/2012, del TS), “…es necesario tener la completa seguridad de que lo que se traslada, lo que se mide, lo que se pesa y lo que se analiza es lo mismo en todo momento, desde el instante mismo en que se recoge del lugar del delito hasta el momento final en que se estudia y destruye…”.

En este auto se menciona que el gran problema que plantea la cadena de custodia es justamente garantizar que desde que se recogen las evidencias (en nuestro caso, digitales), relacionadas con el delito, hasta que éstas llegan a concretarse como prueba en el momento del litigio, el elemento sobre el que recaerán los principios de inmediación, publicidad y contradicción, tanto de las partes como de los juzgadores, es el mismo.

Y aquí viene la pregunta –al menos en informática-, ¿Cómo sabemos, en el momento en que realizamos nuestra práctica forense, que estamos ante lo mismo que se recolectó en su día? Tomemos el ejemplo con un Disco duro: por muchas fotos que podamos hacerle, por muchos listados de ficheros que podamos sacar, el contenido de esos archivos puede modificarse, respetando la fecha, la hora y el tamaño en bytes, sin mayor dificultad. No en vano, la información almacenada “no es visible”, salvo que se abran los ficheros.

Cabe la posibilidad (muy recomendable), de que un Notario certifique que “existe tal fichero, con tal extensión, creado en tal fecha y a tal hora”, pero éste podría ser alterado de forma parcial, o completamente, sin mayor dificultad; nadie podría acreditar entonces que lo que está depositado en dependencias notariales es lo mismo que se obtuvo en su momento. Cierto que no es algo que ocurra con frecuencia pero, desde luego, sí es algo que podría ocurrir.

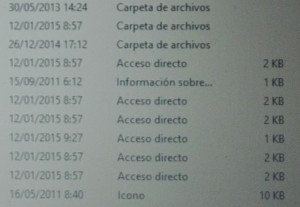

En esta imagen puede verse un listado de un dispositivo custodiado intervenido en 2012, pero que tiene elementos del año 2013, 2014 y 2015. Esto prueba la alteración de su contenido

Con todo, lo que sí podría suceder –y de hecho sucede-, es que durante la fase de recopilación de pruebas, la evidencia se altere sin remedio, perdiendo ese principio de mismidad. Esto podría ocurrir por el simple hecho de que el dispositivo a analizar tenga un troyano (software malintencionado), o un virus que se replique por la máquina o el propio disco duro externo, en caso de carecer de antivirus el ordenador del analista, en el momento en que es conectado. Y en el supuesto de que el ordenador con que se analice el dispositivo externo tenga instalado un antivirus, esta herramienta chequeará ese dispositivo y eliminará de forma automática las formas víricas que encuentre, suprimiendo información que –aunque en el caso forense “suele” no ser importante-, alterará de forma irremediable el principio de mismidad. Más grave es aún el hecho de conectar a un ordenador un disco duro externo de tecnología SSD (de estado sólido), pues la orden “TRIM”-por la que el sistema operativo comunica al disco SSD qué bloques de datos ya no están en uso-, recoloca la información, de tal forma que borra los datos de los sectores marcados con información marcada para borrar, ya sea por inservible o eliminada intencionadamente.

Como vemos, es muy fácil alterar la prueba, o muy complicado preservar su inalterabilidad. El ejemplo de la imagen anterior (un disco duro intervenido en 2012, pero en el que se aprecian ficheros y directorios generados en años posteriores), demuestra que “el hecho de que un elemento esté perfectamente custodiado –e incluso precintado-, y de que se sepa en todo momento quién ha tenido acceso al dispositivo, o qué ha hecho con éste-, no significa que la prueba mantenga su carácter de inalterabilidad, pues la evidencia puede haber sido desprecintada en un momento y vuelto a precintar posteriormente.

Esta es la tesis en que nos basamos para afirmar que “La cadena de Custodia no garantiza el principio de mismidad”.

Sin embargo, y por suerte, las nuevas técnicas y tendencias en forense informática están evolucionando y por ende, dando solución a muchos de los problemas existentes hasta hace relativamente poco tiempo.

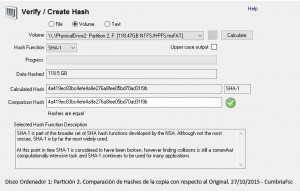

En esta imagen se ve cómo tras la clonación, el HASH del dispositivo original y el del dispositivo clonado son idénticos. Esta es la garantía de que estamos “ante lo mismo»

La gran ventaja que tiene la evidencia informática es que ésta puede ser reproducible tantas veces como se precise, conservando tanto el original como las copias información idéntica. A este proceso se le llama clonación, o duplicado “bit a bit” de los datos del dispositivo. Además, existen herramientas que permiten calcular los denominados “HASH”, o funciones matemáticas que generan una cadena alfanumérica única hexadecimal (compuesta por números del “0” al “9” y letras de la “a”, a la “f”), en función de un algoritmo establecido (MD5, SHA1, SHA2, etc. –el Md5 se considera obsoleto-), de tal forma que, si se cambia un simple bit en el dispositivo, el nuevo cálculo del HASH devolverá una cadena hexadecimal diferente.

Existen en el mercado, desde máquinas “clonadoras”, capaces de crear varias copias idénticas en un mismo acto –calculando incluso el Hash de los datos-, hasta software específico que permite bloquear los puertos USB o SATA (los de los datos de los discos duros internos), contra escritura, de tal forma que se pueda duplicar/leer información de los dispositivos, con plena garantía de inalterabilidad de su contenido.

En cualquier caso, y como más vale prevenir que curar, el procedimiento que ha de seguirse a la hora de acceder y tratar las evidencias electrónicas debe ser siempre el mismo: clonar la información o, en su defecto, crear imágenes exactas del contenido (una imagen del contenido de un pendrive, por ejemplo, suele almacenarse en un fichero con extensión .img, o .dd, según sea la aplicación que crea el fichero que almacena los datos y la estructura exacta del dispositivo), tras lo que será preciso calcular los hashes de ambos elementos, el origen y el destino. En caso de que se trate de una imagen habrá que calcular igualmente el HASH de la misma. Por otra parte habrá que realizar –al menos-, dos copias idénticas del dispositivo de origen, de tal forma que no sea preciso acceder a éste de nuevo, y así trabajar con la segunda copia, preservando la primera como fuente, en el supuesto de que sea preciso clonar de nuevo. No obstante, siempre que se realice un nuevo duplicado habrá que calcular el HASH, para dejar constancia de que –una vez más-, estamos trabajando “con lo mismo que había al principio”.

En esta imagen puede verse una máquina clonadora portátil, con dos discos duros conectados: uno magneto-óptico y otro SSD. Al no intervenir ningún sistema operativo, el Algoritmo TRIM de los SSD no entra en funcionamiento, por lo que la copia desde éste al magneto-óptico es idéntica. Esto permite que se guarden incluso los datos que estaban marcados para borrar, en el Disco SSD

Todo esto, evidentemente, asegurándonos de que en caso de que no podamos hacer las clonaciones vía Hardware con máquinas clonadoras dedicadas y de que tengamos que realizar la copia utilizando programas informáticos, los puertos USB estén debidamente protegidos contra escritura, ya sea mediante parámetros del propio sistema Operativo bajo el que se realice la operación de copia, o por medio del programa que la va a efectuar. Un ejemplo sencillo de cómo pueden bloquearse los puertos USB contra escritura puede consultarse en este artículo de nuestro blog www.informaticoforense.eu

Concluyendo:

La cadena de custodia es un procedimiento fundamental que hay que establecer dentro del proceso de aseguramiento de la prueba, pero por sí misma no garantiza la inalterabilidad de la evidencia electrónica.

Existen multitud de herramientas, tanto de hardware como de software, que nos permitirán hacer copias idénticas de los dispositivos originales, o imágenes de éstos que se guardarán en un fichero, para su posterior recuperación y evaluación.

Lo único que garantiza (en informática), que la evidencia digital no ha sido alterada a lo largo de su vida (que comprende desde que es recolectada, hasta que ya no se precisa y se destruye), es su huella digital, su HASH, que variará en el momento que se modifique un simple bit de información.

Antes de hacer una clonación hay que asegurarse de que no hay posibilidad de alterar la evidencia original, ya sea mediante el bloqueo de puertos contra escritura, o haciendo copias (la opción más recomendable), bit a bit, mediante clonadoras diseñadas a tal efecto.

Como siempre ocurre en informática, todo es infinitamente diferente, dependiendo de si es cero, o es uno.

José Aurelio García

Auditor y Perito Informático-Perito en Piratería Industrial e Intelectual-Informático Forense

Co-Director del Curso de «Experto Profesional en Derecho Tecnológico e Informática Forense«, editado por la Universidad de Extremadura y ANCITE

Vp. Asociación Nacional de Ciberseguridad y Pericia Tecnológica – ANCITE

Informático Forense – El Blog de Auditores y Peritos Informáticos

No hay comentarios